{youtube}ynB1inl4G3c{/youtube}

פגיעות מעבד שהתגלתה לאחרונה עלולה לסכן מידע מאובטח בכל מחשב מבוסס אינטל שיוצר מאז 2008. זה עלול להשפיע על משתמשים המסתמכים על תכונת תיבת נעילה דיגיטלית המכונה Intel Software Guard Extensions, או SGX, כמו גם על המשתמשים הנפוצים. שירותים מבוססי ענן.

"כל עוד משתמשים מתקינים את העדכון, הם יהיו בסדר."

חוקרים זיהו את חור האבטחה SGX, שנקרא Foreshadow, בינואר והודיעו לאינטל. זה הוביל את אינטל לגלות את הפוטנציאל הרחב שלה בענן. גרסה שנייה זו, Foreshadow-NG, מכוונת לסביבות וירטואליזציה מבוססות אינטל שספקי מחשוב ענן כמו אמזון ומיקרוסופט משתמשים בה ליצירת אלפי מחשבים וירטואליים בשרת אחד גדול.

אינטל פרסמה עדכוני תוכנה ומיקרו קוד להגנה מפני שני סוגי ההתקפה. ספקי ענן יצטרכו להתקין את העדכונים כדי לשמור על המכונות שלהם. ברמה האישית, הבעלים של כל מחשבי Intel מסוג Intel מסוג SGX שיוצרו מאז 2016 יזדקקו לעדכון כדי להגן על ה- SGX שלהם. חלק מהעדכונים האלה יותקנו אוטומטית בעוד שאחרים יצטרכו להתקין באופן ידני, בהתאם לתצורת המכונה.

החוקרים יפגינו את הפגם ב -16 באוגוסט בסימפוזיון האבטחה של Usenix בבולטימור. זה דומה ל- Spectre ו- Meltdown, ההתקפות המבוססות על חומרה שהרעידו את עולם אבטחת המחשבים בתחילת 2018. חוקרים הצליחו לשבור מספר תכונות אבטחה הקיימות ברוב המכונות מבוססות אינטל.

"Foreshadow-NG יכול לשבור את מאפייני האבטחה הבסיסיים ששירותים רבים מבוססי ענן לוקחים כמובנים מאליהם."

"SGX, סביבות וירטואליזציה וטכנולוגיות דומות אחרות משנות את העולם בכך שהן מאפשרות לנו להשתמש במשאבי מחשוב בדרכים חדשות ולהעלות נתונים רגישים מאוד לענן - רשומות רפואיות, מטבעות קריפטו, מידע ביומטרי כמו טביעות אצבעות", אומר אופיר ווייס, עוזר מחקר לתואר שני במדעי המחשב והנדסה באוניברסיטת מישיגן ומחבר המאמר שיופיע באוסניקס. "אלה מטרות חשובות, אבל נקודות תורפה כמו אלה מראות עד כמה חשוב להמשיך בזהירות."

התכונה 'הרחבות תוכנת משמר התוכנה' כי מטרות ההתקפה של הפגנת Foreshadow אינן בשימוש נרחב כיום. מכיוון שרק קומץ ספקי ענן וכמה מאות אלפי לקוחות משתמשים בה, היא מונחת על רוב הרוב המכריע של המחשבים המצוידים בה, ומכונות אלה אינן פגיעות בשלב זה. עם זאת, החוקרים מזהירים כי האיום יגדל עם השימוש במוצר.

“כל עוד משתמשים יתקינו את העדכון, יהיה בסדר. ולמעשה, הרוב המכריע של בעלי המחשבים האישיים לא משתמשים ב- SGX, כך שזה לא צפוי להפוך לבעיה מרכזית כרגע ", אומר המחבר השותף תומאס וניש, פרופסור חבר למדעי המחשב והנדסה באוניברסיטת מישיגן. "הסכנה האמיתית טמונה בעתיד, אם SGX יהפוך לפופולרי יותר ועדיין יהיו מספר רב של מכונות שלא עודכנו. לכן העדכון הזה כל כך חשוב ”.

SGX ו- Foreshadow-NG

SGX יוצר תיבת נעילה דיגיטלית המכונה "מובלעת מאובטחת" במכונה, ושומרת את הנתונים והיישומים בפנים מבודדים משאר המכונה. גם אם פגיעות אבטחה מסכנת את כל המכונה, הנתונים המוגנים על ידי SGX אמורים להישאר בלתי נגישים לכולם מלבד הבעלים של הנתונים.

Foreshadow-NG שובר את הקיר הדיגיטלי ששומר על המחשבים הווירטואליים של לקוחות ענן בודדים מבודדים זה מזה בשרתים גדולים.

היישום העיקרי של SGX הוא לאפשר עיבוד ושמירה של מידע רגיש, כמו מידע עסקי קנייני או נתוני בריאות, במרכזי נתונים של צד שלישי מרוחק שבו אפילו עובדי מרכז הנתונים לא יוכלו לגשת לנתונים המוגנים. SGX יכולה גם לשלוט בהפצת תוכן דיגיטלי המוגן בזכויות יוצרים, למשל להפוך סרט לצפייה רק במכונות ספציפיות.

Foreshadow שובר את תיבת הנעילה של SGX, ומאפשר לתוקף לקרוא ולשנות את הנתונים שבתוכו. למרות שזו לא ההתקפה הראשונה שמכוונת ל- SGX, היא המזיקה ביותר עד כה.

"עבודה קודמת עשויה להביא חלק מהנתונים לפעמים. Foreshadow מקבל את רוב הנתונים רוב הזמן ", אומר המחבר המשותף דניאל גנקין, פרופסור למדעי המחשב והנדסה. "בנוסף לקריאת הנתונים, Foreshadow מחלץ גם מה שמכונה מפתח אישור. המפתח הזה מאפשר לתוקפים להתחזות כמכונה מאובטחת ולהערים אנשים לשלוח אליה נתונים סודיים ".

הגרסה השנייה, Foreshadow-NG, שוברת את הקיר הדיגיטלי ששומר על המחשבים הווירטואליים של לקוחות ענן בודדים מבודדים זה מזה בשרתים גדולים. זה יכול לאפשר למכונה וירטואלית זדונית הפועלת בענן לקרוא נתונים השייכים למכונות וירטואליות אחרות. קוד הווירטואליזציה קיים בכל מחשב מבוסס אינטל המיוצר מאז 2008.

"Foreshadow-NG יכול לשבור את מאפייני האבטחה הבסיסיים ששירותים רבים מבוססי ענן מקבלים כמובנים מאליהם", אומר מחבר שותף באריס קסיק'י, פרופסור למדעי המחשב והנדסה.

כיצד פועלות ההתקפות

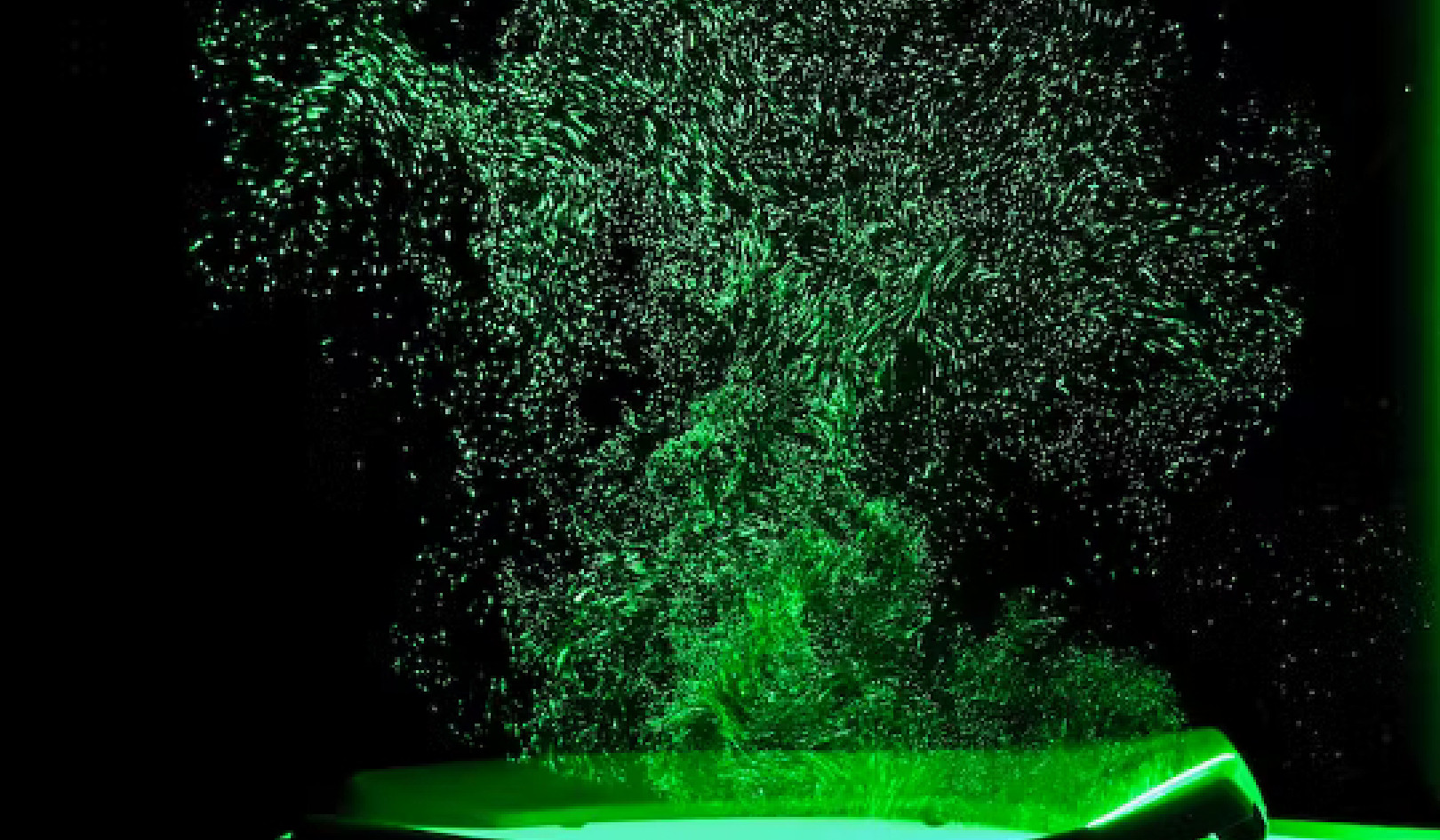

שתי גרסאות הפגיעות מקבלות גישה למכונת הקורבן באמצעות מה שמכונה התקפת ערוץ צדדית. התקפות אלה גורמות למידע על הפעולות הפנימיות של המערכת על ידי התבוננות בדפוסים במידע לכאורה תמים - כמה זמן לוקח למעבד לגשת לזיכרון המכונה, למשל. זה יכול לשמש כדי לקבל גישה לפעולות הפנימיות של המכונה.

לאחר מכן ההתקפה מבלבלת את מעבד המערכת על ידי ניצול תכונה הנקראת ביצוע ספקולטיבי. בשימוש בכל המעבדים המודרניים, ביצוע ספקולטיבי מזרז את העיבוד בכך שהוא מאפשר למעבד בעצם לנחש מה הוא יתבקש לעשות הלאה ולתכנן בהתאם.

ההתקפה מזינה מידע כוזב המוביל הוצאה לפועל ספקולטיבית לסדרה של ניחושים שגויים. כמו נהג שעוקב אחר GPS לא תקין, המעבד הולך לאיבוד ללא תקנה. בלבול זה מנוצל לאחר מכן כדי לגרום למכונת הקורבן לדלוף מידע רגיש. במקרים מסוימים, זה יכול אפילו לשנות מידע על מכונת הקורבן.

למרות שהפגיעות הללו הופיעו לפני שגרמו לנזק גדול, הן חושפות את שבריריותן של מובלעות מאובטחות וטכנולוגיות וירטואליזציה, אומר אופיר וייס, עוזר המחקר לסטודנטים לתואר שני המעורב בעבודה. הוא סבור כי המפתח לשמירה על אבטחה של הטכנולוגיות טמון בהפיכת עיצובים פתוחים ונגישים לחוקרים, כך שיוכלו לזהות ולתקן פגיעויות במהירות.

חוקרים נוספים בפרויקט הם מקבוצת המחקר הבלגית imec-DistriNet; המכון הטכנולוגי לישראל בטכניון; ואוניברסיטת אדלייד ודאטה 61.

התמיכה בעבודה הגיעה מקרן המחקר KU Leuven, מרכז המחקר לאבטחת סייבר בטכניון הירושי פוג'יווארה, הלשכה הישראלית לסייבר, קרן המדע הלאומית, משרד המסחר האמריקאי, המכון הלאומי לתקנים וטכנולוגיה, המלגה הפוסט-דוקטורט רוטשילד 2017-2018. , ו- DARPA.

מידע נוסף על Foreshadow זמין בכתובת ForeshadowAttack.com.

מקור: אוניברסיטת מישיגן

ספרים קשורים

at InnerSelf Market ואמזון